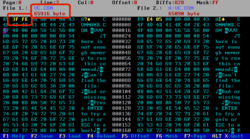

A MS-DOS/NRLG-based vírus

a "NuKE Randomic Life Generator"

néven ismert víruskészítő kittel készült.

Elnevezések:

A különböző vírusvédelmek az egyes vírusokat, férgeket eltérő névvel illethetik.

Előfordulhat, hogy egy vírusvédelmi rendszer egy adott károkozó program különböző példányait különböző neveken azonosítja,

de az is elképzelhető, hogy különböző vírusokat, férgeket illet azonos néven.

Az alábbi lista tájékoztató jelleggel mutatja a legelterjedtebb vírusvédelmek elnevezését, mely természetesen még az adott vírusvédelmi rendszer különböző

verziója esetén is más és más lehet.

A MS-DOS/NRLG-based vírus

elnevezései az egyes vírusvédelmek szerint:

|

Avast

|

NRLG family

|

|

AVG

|

NRLG

|

|

Avira

|

NRLG.826

|

|

BitDefender

|

NRLG.0826.Gen

|

|

e-Trust

|

NRLG_based

|

|

F-PROT

|

NRLG.826

|

|

Fortinet

|

NRLG.1003

|

|

F-Secure

|

Virus.DOS.NRLG-based

|

|

Ikarus

|

Virus.DOS.NRLG-Based

|

|

Kaspersky

|

Virus.DOS.NRLG-based

|

|

McAfee

|

NRLG.b(Virus)

|

|

NOD32 (ESET)

|

NRLG-based

|

|

Microsoft

|

DOS/NRLG.826

|

|

Norton Antivirus

|

NRLG (1)

|

|

Panda

|

Univ

|

|

Rising Antivirus

|

Nr-0826

|

|

Sophos

|

NRLG-Family

|

|

Trend Micro

|

NRLG_JMZRAEL_2-C

|

|

VirusBuster

|

NRLG.826

|

Telepítés:

A MS-DOS/NRLG-based vírus

leállítja az alábbi folyamatokat:

Fertőzés

COM fájlok fertőzése

Tevékenységek

feltétel |

december

25-én

|

tevékenység |

|

feltétel |

minden hónap 6-án

|

tevékenység |

|

feltétel |

a programban levő hibák miatt a 24-es megszakítás használata

|

tevékenység |

lefagyasztja a számítógépet

|

A fertőzés módszerei

A fájl és lemezműveletekhez kapcsolódó megszakítások következő funkcióit használja fel a víruskód terjesztésére:

Memória

A MS-DOS/NRLG-based vírus

memóriarezidens.

A memóriába beülő MS-DOS/NRLG-based vírus

lecsökkenti a DOS által elérhető memóriát. Ez a csökkenés 18700

bájt.

Egyebek

A MS-DOS/NRLG-based vírus

programkódjában szereplő, de soha meg nem jelenő szöveg(ek):

[NuKE] N.R.L.G AZRAEL