Helyi specialitás: Csak angol nyelvű változatban működik. Elnevezések:A különböző vírusvédelmek az egyes vírusokat, férgeket eltérő névvel illethetik. Előfordulhat, hogy egy vírusvédelmi rendszer egy adott károkozó program különböző példányait különböző neveken azonosítja, de az is elképzelhető, hogy különböző vírusokat, férgeket illet azonos néven. Az alábbi lista tájékoztató jelleggel mutatja a legelterjedtebb vírusvédelmek elnevezését, mely természetesen még az adott vírusvédelmi rendszer különböző verziója esetén is más és más lehet. A WM/Nuclear.A macrovirus elnevezései az egyes vírusvédelmek szerint:

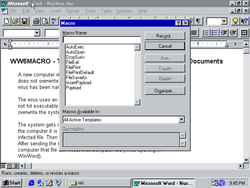

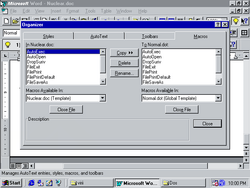

MakrókezelésA makróvírusok célja, hogy terjedésük során egy másik dokumentumot megfertőzzenek. Minden olyan adatállomány, mely az adatokon kívül az adatállomány értelmezni képes alkalmazás számára végrehajtható programot tartalmaz makróvírussal megfertőzhető. Természetesen ez csak akkor igaz, ha az alkalmazás számára végrehajtandó utasításkészlet lehetőséget teremt erre. A makróvírusok a terjedésük érdekében a megfertőzött dokumentumban makrókat hoznak létre. Ebben helyezik el a terjedésükhöz szükséges kódot, amit aztán a dokumentumot kezelő alkalmazás (például Microsoft Word, Excel) értelmez és végrehajt.A WM/Nuclear.A macrovirus által fertőzött dokumentum tartalmazza az alábbi vírusmakrókat: A fertőzött sablonfájl tartalmazza az alábbi vírusmakrókat: Megjegyzés: Egy állomány dokumentum, illetve sablon voltát NEM a fájl kiterjesztése dönti el. Minden sablon és dokumentum tartalmaz egy típusjelzést (ez egyetlen bit az állományban), ami alapján az alkalmazás eldönti, hogy dokumentumról vagy sablonról van-e szó. A makróvírusok a dokumentrumon, illetve sablonon belül számos különböző területen lehetnek. A vírus készítőjének alapvető célja, hogy minél jobban eldugja a vírus kódját.A WM/Nuclear.A macrovirus a víruskódját a hagyományos makróterületen helyezi el. A makróvírusoknak gondoskodniuk kell arról, hogy a fertőzött makrókód elinduljon. Erre a makróvírusokat kezelő alkalmazások számos lehetőséget kínálnak.Az alábbi automakrók segítségével éri el a makróvírus, hogy felhasználói beavatkozás nélkül, automatikusan lefusson és vezérléshez jusson a számítógép felett a víruskód: Az alábbi makrónevek a gyári menümakrók helyét átvéve vezérlést adnak a WM/Nuclear.A macrovirus futásához: A makróvírusok saját rejtőzködésük érdekében gyakran lopakodási technikákat is bevetnek, megnehezítve ezzel a felfedezésüket.A WM/Nuclear.A macrovirus kikapcsolja a normal.dot módosítására való promptolást. A macrovirus csak akkor aktiválódik, ha a(z) AutoExec makró még nincs a rendszeren. A makróvírusok esetenkén több különböző típusú állományt is képesek megfertőzni.A macrovirus a következő kiterjesztésű fájlokat fertőzi meg: A WM/Nuclear.A macrovirus megfertőzi a normal.dot fájlt. A felsorolt fájlokat a WM/Nuclear.A macrovirus készíti, majd exportálja beléjük a víruskódot, hogy onnan importálhassa: A vírus/féreg által elpottyantott fájl: C:\DOS\PH33R.COM TevékenységekMinden vírus, féreg azt csinál, amit akar, illetve amit a programozó beleprogramozott. Egyes vírusok, férgek tevékenységüket (büntető rutinjukat) valamilyen eseményhez, legtöbbször valamilyen időponthoz kötik.

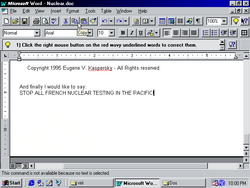

EgyebekA kártékony programok programozói az elkészült kódban üzeneteket, képeket helyezhetnek el, melyeket általában valamilyen formában titkosítanak. A vírusok, programférgek és egyéb kártevők programkódjában sok esetben találunk jellegzetes szövegeket, amelyekben vagy a vírus készítőjének szignóját tisztelhetjük, vagy a vírus működéséhez felhasznált jellemző szövegrészeket (fájl és könyvtárnevek stb.). E szövegek nem mindig ismerhetők fel közvetlenül, többnyire csak a kódolt vírusprogram dekódolásával válnak láthatóvá és olvashatóvá.A WM/Nuclear.A macrovirus programkódjában szereplő, de soha meg nem jelenő szöveg(ek): 'Is is 5PM ? - approx time before work is finished.

|