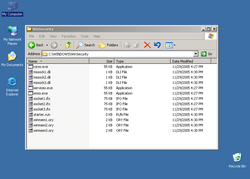

Telepítés:Egyes vírusok, férgek a telepítést megelőzően, illetve a telepítés során, esetleg a számítógép sikeres megfertőzését követő első újraindítás alkalmával valamilyen látványos tevékenységet végeznek. Ennek a célja - azon kívül, hogy felhívják magukra a figyelmet - az, hogy az felhasználói interaktívitással (egy billentyűlenyomás vagy egérkattintás) megnehezítsék a kártékony kód automatikus feldolgozását virtuális környezetben.A féreg a saját kódjának telepítése során az alábbi ablako(ka)t jeleníti meg a képernyőn:  Az interneten vagy lokális hálózaton terjedő kártevők elsődleges célja,

hogy egy másik számítógépet fertőzzenek meg. A megtámadott számítógép

működésébe, annak operációs rendszerébe általában

úgy épülnek be, hogy az egy esetleges

újraindítást (boot-olást) követően is aktivízálja a kártevő kódját.

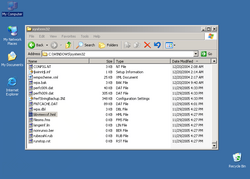

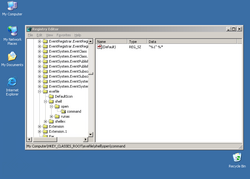

Ezt általában úgy érik el, hogy a kártevő kódját tartalmazó fájl(oka)t

hoznak létre vagy meglévő fájl(oka)t módosítanak, illetve beállítanak néhány bejegyzést a rendszerleíró

adatbázisban, ami arra utasítja az induló operációs rendszert, hogy a

frissen elhelyezett kártékony kódot is el kell indítani. Emellett - nem

közvetlenül az újraindítás érdekében - más területeken (könyvtárakban)

is létrehoznak magukból másolatot. Ennek kettős célja van: Egyrészt egy

esetleges vírusirtást követően egy eldugott helyen megmaradhatnak a

fertőzött állományok, másrészt helyi hálózatokban, megosztott

könyvtárakban, peer-to-peer hálózatokban is képes terjedni.

Kihasználhatják továbbá a Windows alapértelmezés szerinti beállítását is,

miszerint egy létrehozott AUTORUN.INF nevű fájllal el lehet érni,

hogy egy meghajtó megnyitásakor is aktivizálódjon a kártékony kód.

Az interneten vagy lokális hálózaton terjedő kártevők elsődleges célja,

hogy egy másik számítógépet fertőzzenek meg. A megtámadott számítógép

működésébe, annak operációs rendszerébe általában

úgy épülnek be, hogy az egy esetleges

újraindítást (boot-olást) követően is aktivízálja a kártevő kódját.

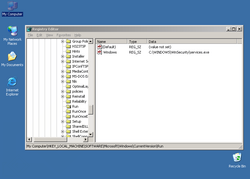

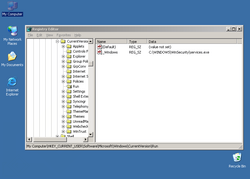

Ezt általában úgy érik el, hogy a kártevő kódját tartalmazó fájl(oka)t

hoznak létre vagy meglévő fájl(oka)t módosítanak, illetve beállítanak néhány bejegyzést a rendszerleíró

adatbázisban, ami arra utasítja az induló operációs rendszert, hogy a

frissen elhelyezett kártékony kódot is el kell indítani. Emellett - nem

közvetlenül az újraindítás érdekében - más területeken (könyvtárakban)

is létrehoznak magukból másolatot. Ennek kettős célja van: Egyrészt egy

esetleges vírusirtást követően egy eldugott helyen megmaradhatnak a

fertőzött állományok, másrészt helyi hálózatokban, megosztott

könyvtárakban, peer-to-peer hálózatokban is képes terjedni.

Kihasználhatják továbbá a Windows alapértelmezés szerinti beállítását is,

miszerint egy létrehozott AUTORUN.INF nevű fájllal el lehet érni,

hogy egy meghajtó megnyitásakor is aktivizálódjon a kártékony kód.

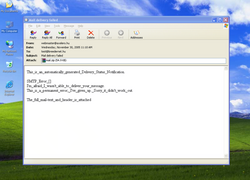

A Win32/Sober.Y féreg leállítja azon folyamatokat, melyek nevében szerepelnek a következő szótöredékek: Egy, a számítógépeket támadó vírus, féreg az elindulást követő aktivizálódás érdekében szolgáltatást (service) is létrehozhat. A szolgáltatások paramétereit is természetesen tartalmazza a rendszerleíró adatbázis (registry). A szolgáltatásokat a Windows XP alatt a Vezérlőpult/Felügyeleti eszközök/Szolgáltatások alatt tekinthetjük meg. A vírusok, férgek a szolgáltatásokat le is állíthatják.A Win32/Sober.Y féreg leállítja a(z) wscsvc nevű szervizt. A szerviz megjelenítési neve: Security Center . E-mail üzenetekAz e-mail üzenetekben terjedő férgek elsődleges célja, hogy egy másik számítógépet megfertőzzenek. Ezt e-mail üzenetek létrehozásával és elküldésével érik el. Az létrehozott e-mail üzenetek általában tartalmazzák a féreg kódját, de az is előfordulhat, hogy maga a megtámadott számítógép felhasználója tölti azt le az üzenetben megadott hivatkozásról. Az egyes férgek a legkülönfélébb paraméterekkel rendelkező e-mail üzeneteket képesek generálni és elküldeni.A Win32/Sober.Y féreg a terjedése érdekében e-mail üzeneteket generál és ebben küldi tovább saját kódját.Hogy az e-mail üzenetekben terjedő vírusok, férgek minél inkább el tudjanak terjedni, a megtámadott számítógépeken e-mail címeket gyűjtenek. Ezeket az e-mail címeket aztán felhasználják egyrészt arra, hogy a vírus, féreg kódját továbbküldjék. Esetenként a megtalált címeket a Feladó mező kitöltésére is használják, meghamisítva ezzel az üzenet forrását.A Win32/Sober.Y féreg az alábbi kiterjesztésű fájlokban keres e-mail címeket: Az üzenetek elküldéséhez a férgek, vírusok a megpróbálják megkeresni a továbbításhoz szükséges SMTP szervereket.A Win32/Sober.Y féreg az alábbi IP címeken keres DNS szervert, hogy megtudja a mailszerver nevét: A Win32/Sober.Y féreg az alábbi SMTP szervereken keresztül próbálja meg elküldeni az üzenetet:

Biztonsági rések, sérülékenységekEgy, az Interneten terjedő vírus, féreg a felhasználó interaktívitása mellett kihasználhatja a megtámadott számítógép operációs rendszerének, illetve valamely alkalmazásának biztonsági hibáját. Ennek révén képes arra, hogy a megtámadott számítógépen vezérlést szerezzen.A Win32/Sober.Y féreg a terjedése érdekében kihasználja a Microsoft MS05-019 jelű sérülékenységét.A szolgáltatás-megtagadást okozó biztonsági rés következtében a támadó speciálisan kialakított TCP üzenetet küldhet az érintett rendszernek. A biztonsági rést sikeresen kihasználó támadó az érintett rendszert a TCP kapcsolatainak visszaállítására kényszerítheti.Támadás az internetenSok vírus, féreg képes arra, hogy az interneten támadást indítson más számítógépek ellen, lehetetlenné téve azok használatát.A féreg megkísérel az alábbi webcímekre csatlakozni: A féreg az alábbi webcímekről kódot tölt le és hajt végre: A webtámadást 2006. január 5-én hajtja végre. TevékenységekMinden vírus, féreg azt csinál, amit akar, illetve amit a programozó beleprogramozott. Egyes vírusok, férgek tevékenységüket (büntető rutinjukat) valamilyen eseményhez, legtöbbször valamilyen időponthoz kötik.

|