Elnevezések:

A különböző vírusvédelmek az egyes vírusokat, férgeket eltérő névvel illethetik.

Előfordulhat, hogy egy vírusvédelmi rendszer egy adott károkozó program különböző példányait különböző neveken azonosítja,

de az is elképzelhető, hogy különböző vírusokat, férgeket illet azonos néven.

Az alábbi lista tájékoztató jelleggel mutatja a legelterjedtebb vírusvédelmek elnevezését, mely természetesen még az adott vírusvédelmi rendszer különböző

verziója esetén is más és más lehet.

A MS-DOS/Trojector.1463 vírus

elnevezései az egyes vírusvédelmek szerint:

|

Avast

|

Trojector-1463/1561

|

|

AVG

|

Foetus

|

|

BitDefender

|

Trojector.1463

|

|

e-Trust

|

Athens

|

|

F-PROT

|

Trojector.1463

|

|

F-Secure

|

Virus.DOS.Athens.1463

|

|

Ikarus

|

Virus.DOS.Athens.1463

|

|

Kaspersky

|

Virus.DOS.Athens.1463

|

|

McAfee

|

Foetus(Virus)

|

|

Microsoft

|

DOS/Trojector.1463

|

|

NOD32 (ESET)

|

Trojector.1463

|

|

Norton Antivirus

|

Trojector.1463

|

|

Panda

|

Trojector I

|

|

Rising Antivirus

|

DOSCOM.Virus.Athens.1463

|

|

Sophos

|

Athens-1463

|

|

Trend Micro

|

FOETUS.1510.B

|

|

VirusBuster

|

Trojector.1463

|

|

Wildlist

|

Trojector.1463,Trojector,Athens

|

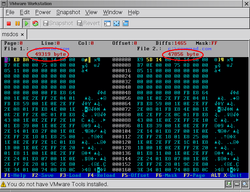

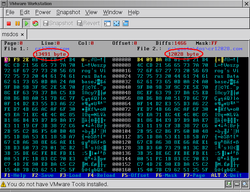

Fertőzés

COM fájlok fertőzése

EXE fájlok fertőzése

A víruskód a fertőzött fájl(ok) végére kerül és a program elején csupán egy ugróutasítást módosít, hogy a gazdaprogram indításakor először a víruskód fusson le, majd visszaugrik az eredeti belépési pontra.

A MS-DOS/Trojector.1463 vírus

polimorf sajátságokkal rendelkezik, azaz fertőzésről fertőzésre módosítja saját kódját, s ezzel megnehezíti, vagy akár lehetetlenné is teszi, hogy azonosító bájtsorozat(ok) segítségével fedezzék fel és/vagy azonosítsák egyértelműen a fertőzést okozó víruspéldányokat.

A vírus

programkódja titkosított.

A vírus

elrejti a fájl méretében a fertőzés miatt bekövetkezett változásokat.

Tevékenységek

feltétel |

minden aktiválódáskor

|

tevékenység |

a megfertőzött fájlok dátumbejegyzését 100 évvel megnöveli

|

feltétel |

a fertőzendő fájl mérete pontosan 16 kilobájt

|

tevékenység |

hibaüzenetet szimulál

|

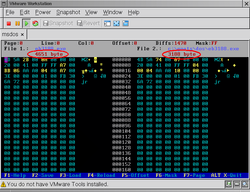

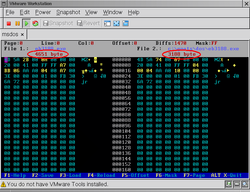

A fertőzés módszerei

A memóriába rezidens módon betelepedett MS-DOS/Trojector.1463 vírus

minden olyan programfájlt megfertőz, amelyhez valami módon hozzá próbálnak férni.

A fájl és lemezműveletekhez kapcsolódó megszakítások következő funkcióit használja fel a víruskód terjesztésére:

- fájl végrehajtása

- fájl létrehozása

- fájl másolása

Memória

A MS-DOS/Trojector.1463 vírus

memóriarezidens.

Egyebek

A MS-DOS/Trojector.1463 vírus

programkódjában szereplő, de soha meg nem jelenő szöveg(ek):

TROJECTOR II,(c) Armagedon Utilities, Athens 1992